Che cos'è il PKI? Guida completa all'infrastruttura a chiave pubblica

L'infrastruttura a chiave pubblica (PKI) è un framework di cybersicurezza che garantisce comunicazioni sicure e autenticazione con certificati digitali e crittografia asimmetrica. Assicura riservatezza, integrità e fiducia validando identità digitali e proteggendo connessioni. Le sue applicazioni includono la protezione di siti web, e-mail e dispositivi IoT, oltre alla gestione automatizzata dei certificati.

Le organizzazioni dipendono dalle soluzioni PKI per autenticare e crittografare le informazioni che fluiscono attraverso server web, identità digitali, dispositivi connessi e applicazioni. Stabilire comunicazioni sicure è fondamentale per garantire la continuità aziendale e la gestione proattiva del rischio, dato che le organizzazioni si affidano sempre più a Internet per i sistemi aziendali critici.

La PKI è un componente essenziale di un'architettura a fiducia zero, come descritto dal National Institute for Standards and Technology (NIST), in cui la fiducia non viene mai concessa implicitamente e deve essere continuamente valutata.

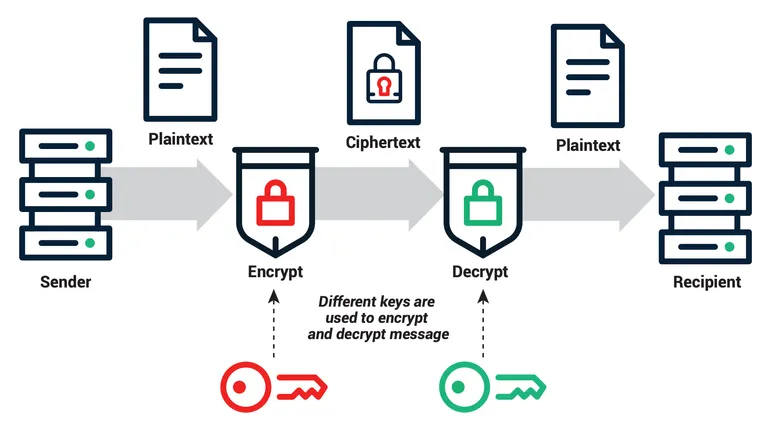

La crittografia a chiave pubblica è la tecnologia di base che consente la PKI attraverso due chiavi separate ma correlate per la crittografia e la decrittografia. La coppia di chiavi che ne deriva, una chiave pubblica utilizzata per criptare un messaggio e una chiave privata associata per decriptarlo, viene definita anche crittografia asimmetrica. La coppia di chiavi utilizza algoritmi crittografici per garantire che le comunicazioni crittografate possano essere decifrate solo dal destinatario previsto, il titolare della chiave segreta.

Come i certificati basati sulla PKI forniscono un'identità digitale sicura

Lo standard X.509 dell'Unione Internazionale delle Telecomunicazioni (ITU) definisce il formato dei certificati basati su PKI. I certificati digitali sono poco invasivi e onnipresenti, e gli utenti li incontrano ogni giorno quando utilizzano siti web, applicazioni mobili, documenti online e dispositivi connessi. In generale, il termine certificato digitale descrive tutti i certificati X.509. Si tratta di un elenco che comprende i certificati SSL/TLS, i certificati di firma delle e-mail, i certificati di firma dei codici e i certificati di firma dei documenti.

Spesso indicato come “credenziali online”, un certificato digitale:

- Convalida l'identità del proprietario.

- Fornisce la chiave pubblica crittografata del proprietario.

- Viene emesso da un'autorità di certificazione (CA) affidabile che ne verifica l'autenticità.

Come già detto, le chiavi pubbliche vengono create utilizzando un complesso algoritmo asimmetrico per accoppiarle a una chiave privata associata. Nella crittografia a chiave pubblica, una chiave di crittografia (che può essere la chiave pubblica o privata) viene utilizzata per crittografare un messaggio in chiaro e convertirlo in un formato codificato noto come testo cifrato. Successivamente, l'altra chiave viene utilizzata come chiave di decifrazione per decifrare il testo cifrato in modo che il destinatario possa leggere il messaggio originale. Tutto questo avviene automaticamente ed è invisibile all'utente.

Poiché la chiave pubblica è pubblicata e visibile a tutto il mondo, ne vengono create altre utilizzando un complesso algoritmo crittografico per accoppiarle a una chiave privata associata, generando combinazioni numeriche casuali di lunghezza variabile in modo da non poter essere sfruttate attraverso un attacco di forza bruta. A differenza della chiave accessibile al pubblico, la chiave privata è una chiave segreta conosciuta solo dal suo proprietario. Le chiavi private vengono generate utilizzando gli stessi algoritmi che creano le chiavi pubbliche per creare coppie di chiavi forti e legate matematicamente.

Gli algoritmi crittografici più comuni utilizzati per generare le chiavi sono:

- Rivest-Shamir-Adleman (RSA)

- Crittografia a curva ellittica (ECC)

- Algoritmo di firma digitale (DSA)

Questi algoritmi utilizzano vari metodi di calcolo per generare combinazioni numeriche casuali di lunghezza variabile. La dimensione della chiave o lunghezza dei bit contribuisce a determinare la forza della protezione. Organizzazioni di standard come il CA/Browser Forum definiscono i requisiti di base per le dimensioni delle chiavi supportate. Ad esempio, gli usi comuni delle chiavi RSA a 2048 bit includono i certificati SSL, le firme digitali, i certificati di firma del codice e altri certificati digitali. Questa lunghezza di chiave offre una forza crittografica sufficiente per impedire agli hacker di decifrare l'algoritmo.

Perché non usare due chiavi segrete invece di una chiave pubblica e una privata? Anche se può sembrare controintuitivo, l'uso di una coppia di chiavi composta da due chiavi private per criptare e decriptare informazioni sensibili, un processo chiamato algoritmo a chiave simmetrica, non è più sicuro della crittografia asimmetrica. Inoltre, l'uso di algoritmi a chiave simmetrica richiede che entrambe le parti della comunicazione abbiano accesso alle chiavi segrete, aumentando il rischio in quanto entrambe devono mantenere il segreto. Infine, questi tipi di algoritmi non sono facilmente scalabili, poiché è quasi impossibile coordinare il gran numero di connessioni necessarie per condividere privatamente tutte le combinazioni di chiavi private.

I vantaggi della PKI

Le chiavi crittografiche forniscono un meccanismo di convalida che protegge le identità e i dati da accessi o usi non autorizzati. Sono una parte essenziale di un programma di cybersecurity aziendale per proteggere siti web, transazioni di e-commerce, documenti, e-mail, server e altre risorse dagli attacchi dei criminali informatici.

La PKI offre una sicurezza scalabile dei dati e dell'identità digitale in grado di proteggere miliardi di messaggi scambiati ogni giorno dalle organizzazioni sulle proprie reti e su Internet. La scalabilità è data dal fatto che le chiavi pubbliche possono essere distribuite ampiamente e apertamente senza che i malintenzionati possano scoprire la chiave privata necessaria per decifrare il messaggio. Inoltre, la PKI si è evoluta per diventare ancora più versatile, offrendo interoperabilità, tempi di attività elevati e governance.

La PKI permette di garantire la riservatezza, consentendo a due parti comunicanti di inviare e ricevere dati sensibili in modo privato. I vantaggi per l'organizzazione sono ampi e misurabili, in quanto consentono comunicazioni sicure che..:

- Proteggere i clienti.

- Salvaguardare la proprietà intellettuale dell'azienda.

- Rafforzare i programmi di conformità.

- Prevenire le violazioni dei dati.

- Supportare una crescente forza lavoro remota e distribuita.

- Proteggere un numero crescente di applicazioni cloud e di dispositivi Internet of Things (IoT).

In sostanza, si tratta della migliore protezione per le identità digitali di persone, dispositivi e dati, che consente a individui, organizzazioni e persino dispositivi di stabilire la fiducia nel mondo digitale.

Applicazioni comuni della PKI

Le applicazioni della tecnologia PKI sono molteplici, tra cui la sicurezza dei server Web, le firme digitali, la firma dei documenti e le identità digitali.

Sicurezza del server Web

La crittografia a chiave pubblica è alla base dei protocolli Secure Sockets Layer (SSL) e Transport Layer Security (TLS), che sono alla base delle connessioni sicure HTTPS dei browser Web. I certificati SSL/TLS criptano le comunicazioni Internet e garantiscono una connessione client-server affidabile. Senza di essi, i criminali informatici potrebbero sfruttare Internet o altre reti IP utilizzando una serie di vettori di attacco per intercettare i messaggi e accedere al loro contenuto.

Firme digitali e firma dei documenti

Oltre che per crittografare i messaggi, le coppie di chiavi possono essere utilizzate per le firme digitali e la firma dei documenti. La PKI utilizza la chiave privata del mittente per verificare la sua identità digitale. Questa verifica crittografica lega matematicamente la firma al messaggio originale per garantire che non sia stato alterato.

Firma del codice

La firma del codice consente agli sviluppatori di applicazioni di aggiungere un livello di garanzia firmando digitalmente applicazioni, driver e programmi software in modo che gli utenti finali possano verificare che una terza parte non abbia alterato o compromesso il codice che ricevono. Per verificare che il codice sia sicuro e affidabile, questi certificati digitali assicurano l'integrità dei container, del codice che eseguono e delle applicazioni di produzione che li utilizzano.

Certificati e-mail

I certificati S/MIME convalidano i mittenti delle e-mail e ne criptano il contenuto per proteggersi da attacchi di social engineering e spear-phishing sempre più sofisticati. Crittografando/decrittografando i messaggi di posta elettronica e gli allegati e verificando l'identità, i certificati e-mail S/MIME assicurano agli utenti che le e-mail sono autentiche e non modificate.

Chiavi SSH

Le chiavi SSH sono una forma di certificato X.509 che fornisce una credenziale di accesso sicura utilizzata nel protocollo Secure Shell (SSH). Il protocollo SSH è ampiamente utilizzato per la comunicazione nei servizi cloud, negli ambienti di rete, negli strumenti di trasferimento dei file e negli strumenti di gestione della configurazione.

Le chiavi SSH autenticano l'identità e proteggono questi servizi dall'uso involontario o da attacchi dannosi. Le chiavi SSH non solo migliorano la sicurezza, ma consentono anche l'automazione dei processi connessi, il single sign-on (SSO) e la gestione delle identità e degli accessi su scala che le organizzazioni di oggi richiedono.

Identità digitali

L'autenticazione delle identità digitali è un elemento critico di una strategia Zero Trust per l'autenticazione di persone, dati o applicazioni. La protezione delle identità con i certificati digitali X.509 è più importante che mai, dato che i dati e le applicazioni si espandono al di là delle reti tradizionali, verso dispositivi mobili, cloud pubblici, cloud privati e dispositivi IoT. I certificati di identità digitale basati su questo standard consentono alle organizzazioni di migliorare la sicurezza sostituendo le password, che gli aggressori sono diventati sempre più abili a rubare.

Stabilire la fiducia: Il ruolo delle autorità di certificazione nella PKI

Una componente fondamentale dell'implementazione dei certificati X.509 è la presenza di un'autorità di certificazione (CA) fidata o di un agente che emetta i certificati e pubblichi le chiavi pubbliche associate alle chiavi private degli individui. Senza questa CA fidata, sarebbe impossibile per i mittenti sapere che stanno utilizzando la chiave pubblica corretta associata alla chiave privata del destinatario e non la chiave associata a un soggetto malintenzionato che intende intercettare informazioni sensibili e utilizzarle per scopi nefasti.

Organizzazioni di terze parti affidabili, come Sectigo, fungono da autorità di certificazione, ma molte aziende e fornitori di tecnologia scelgono anche di agire come CA interna. Possono anche decidere di utilizzare certificati autofirmati.

Indipendentemente dall'approccio di distribuzione, la CA deve essere affidabile per:

- Verificare e garantire l'identità di tutti i mittenti di cui pubblica le chiavi pubbliche.

- Assicurarsi che tali chiavi pubbliche siano effettivamente associate alle chiavi private dei mittenti.

- Salvaguardare i livelli di sicurezza delle informazioni all'interno della propria organizzazione per proteggersi da attacchi malevoli.

Il valore dell'automazione della PKI e della gestione dei certificati

La gestione dei certificati può essere percepita come un semplice compito quotidiano per un amministratore IT o web, ma garantire che i certificati siano validi singolarmente richiede tempo e denaro. Ad esempio, anche un'emissione manuale minima di un certificato SSL con un singolo server web e un'istanza di dominio comporta diversi passaggi. L'operazione può richiedere facilmente un paio d'ore, con costi di manodopera che superano i 50 dollari per server web.

Ora, moltiplicate questo sforzo per migliaia o milioni di certificati PKI su tutti i dispositivi di rete e le identità degli utenti di un'organizzazione globale. Infine, aggiungete la manodopera necessaria per eseguire la gestione del ciclo di vita dei certificati per incorporare i processi di individuazione, installazione, monitoraggio e rinnovo.

Il risultato della gestione manuale dei certificati è una sfida costosa, lunga e tecnicamente impegnativa per i team IT più impegnati. Inoltre, un approccio manuale può esporre le aziende a interruzioni improvvise o a guasti dei sistemi aziendali critici, nonché a violazioni e attacchi da parte di criminali informatici.

L'automazione del processo end-to-end di emissione, configurazione e distribuzione dei certificati offre un chiaro ritorno sull'investimento (ROI) per i CIO e i CSO che desiderano ridurre i rischi, soddisfare i requisiti di conformità alle normative, controllare i costi operativi e lanciare più rapidamente i servizi sul mercato.

Le attuali soluzioni PKI offrono funzionalità che migliorano l'amministrazione e la gestione del ciclo di vita dei certificati attraverso:

- Automazione: Completamento di singole attività riducendo al minimo i processi manuali.

- Coordinamento: Utilizzo dell'automazione per gestire un ampio portafoglio di attività.

- Scalabilità: Gestire certificati di centinaia, migliaia o addirittura milioni di unità.

- Cripto-agilità: Aggiornamento della forza crittografica, revoca e sostituzione dei certificati a rischio con certificati a sicurezza quantistica in modo molto rapido, in risposta a minacce nuove o mutevoli.

- Visibilità: Visualizzazione dello stato dei certificati con un unico pannello di vetro per tutti i casi d'uso.

Risparmiare tempo e mantenere il controllo con l'automazione PKI di Sectigo

Data la disparità di sistemi, applicazioni e dispositivi che utilizzano i certificati digitali, i team IT spesso gestiscono servizi di automazione distinti da molti fornitori diversi. La gestione di più piattaforme di automazione significa che spesso non sono efficienti come potrebbero.

Sectigo offre soluzioni di automazione dei certificati che consentono alle aziende di essere agili ed efficienti mantenendo il controllo di tutti i certificati presenti nel loro ambiente. Sectigo supporta l'installazione, la revoca e il rinnovo automatizzati di certificati SSL/TLS e non SSL tramite protocolli leader del settore, API e integrazioni di terze parti.

Un'unica dashboard di gestione dei certificati che automatizzi la scoperta, l'implementazione e la gestione del ciclo di vita in tutti i casi d'uso e su tutte le piattaforme dei fornitori può garantire l'efficienza promessa dall'automazione. Inoltre, con Sectigo, non si incorrerà mai in un limite di volume di certificati, come potrebbe accadere con le alternative open source. Le soluzioni di automazione di Sectigo consentono al team di sicurezza di applicare facilmente i criteri di sicurezza crittografica, di proteggere le comunicazioni, di prevenire la perdita di dati attraverso accessi non autorizzati e di proteggere in futuro sistemi, applicazioni e dispositivi in tutta l'azienda.

Per saperne di più su come la gestione automatizzata dell'identità digitale sia un elemento fondamentale dell'architettura di sicurezza Zero Trust, esplorate la soluzione di gestione dei certificati di Sectigo per le aziende.

Poiché il lavoro da casa diventa uno standard, le aziende devono proteggere ogni identità di utente, dispositivo e applicazione. Scaricate il nostro e-book per conoscere le 4 azioni che l'IT può intraprendere per garantire la continuità aziendale utilizzando l'automazione della gestione delle identità.