Was ist PKI? Umfassender Leitfaden zur Public Key Infrastructure

Die Public Key Infrastructure (PKI) ist ein Cybersicherheits-Framework, das sichere Kommunikation und Authentifizierung durch digitale Zertifikate und asymmetrische Verschlüsselung ermöglicht. Sie stellt Vertraulichkeit, Integrität und Vertrauen sicher, indem sie digitale Identitäten validiert und Verbindungen schützt. Anwendungen umfassen die Absicherung von Websites, E-Mails und IoT-Geräten sowie die Automatisierung der Zertifikatsverwaltung.

Unternehmen sind auf PKI-Lösungen angewiesen, um Informationen, die über Webserver, digitale Identitäten, verbundene Geräte und Anwendungen fließen, zu authentifizieren und zu verschlüsseln. Die Einrichtung einer sicheren Kommunikation ist von entscheidender Bedeutung, um die Geschäftskontinuität und ein proaktives Risikomanagement zu gewährleisten, da Unternehmen bei kritischen Geschäftssystemen zunehmend auf das Internet angewiesen sind.

PKI ist ein wesentlicher Bestandteil einer Zero-Trust-Architektur, wie sie vom National Institute for Standards and Technology (NIST) beschrieben wird, bei der Vertrauen niemals stillschweigend gewährt wird und kontinuierlich bewertet werden muss.

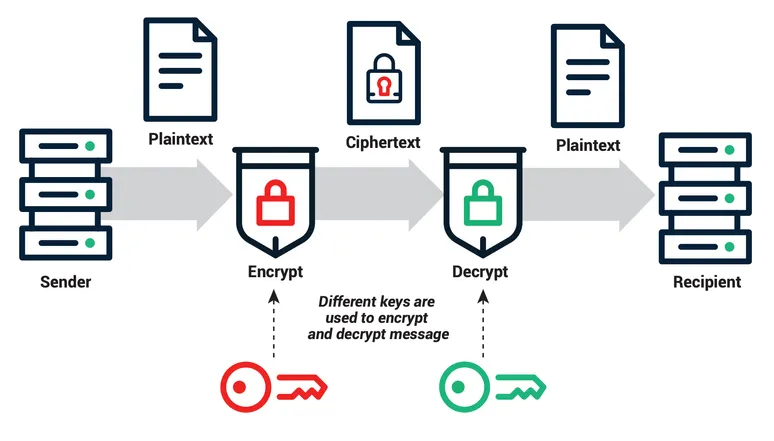

Die Public-Key-Kryptografie ist die Kerntechnologie, die PKI durch zwei separate, aber verwandte Schlüssel für die Ver- und Entschlüsselung ermöglicht. Das resultierende Schlüsselpaar, ein öffentlicher Schlüssel zum Verschlüsseln einer Nachricht und ein zugehöriger privater Schlüssel zum Entschlüsseln, wird auch als asymmetrische Kryptografie bezeichnet. Das Schlüsselpaar verwendet kryptografische Algorithmen, um sicherzustellen, dass verschlüsselte Kommunikation nur vom beabsichtigten Empfänger, dem Inhaber des geheimen Schlüssels, entschlüsselt werden kann.

Wie PKI-basierte Zertifikate eine sichere digitale Identität bieten

Der X.509-Standard der Internationalen Fernmeldeunion (ITU) definiert das Format von PKI-basierten Zertifikaten. Unauffällig und allgegenwärtig begegnen Benutzer digitalen Zertifikaten täglich bei der Nutzung von Websites, mobilen Apps, Online-Dokumenten und vernetzten Geräten. Im Allgemeinen beschreibt der Begriff „digitales Zertifikat“ alle X.509-Zertifikate. Diese Liste umfasst SSL/TLS-Zertifikate, E-Mail-Signaturzertifikate, Code-Signaturzertifikate und Dokumentensignaturzertifikate.

Ein digitales Zertifikat, das oft als „Online-Anmeldeinformationen“ bezeichnet wird,

- bestätigt die Identität des Eigentümers.

- stellt den verschlüsselten öffentlichen Schlüssel des Eigentümers bereit.

- wird von einer vertrauenswürdigen Zertifizierungsstelle (CA) ausgestellt, die die Authentizität überprüft.

Wie bereits erwähnt, werden öffentliche Schlüssel mithilfe eines komplexen asymmetrischen Algorithmus erstellt, um sie mit einem zugehörigen privaten Schlüssel zu koppeln. Bei der Kryptografie mit öffentlichem Schlüssel wird ein Verschlüsselungsschlüssel (der öffentliche oder private Schlüssel sein kann) verwendet, um eine Klartextnachricht zu verschlüsseln und in ein verschlüsseltes Format umzuwandeln, das als Chiffretext bezeichnet wird. Anschließend wird der andere Schlüssel als Entschlüsselungsschlüssel verwendet, um den Chiffretext zu entschlüsseln, sodass der Empfänger die Originalnachricht lesen kann. Dies geschieht alles automatisch und ist für den Benutzer unsichtbar.

Da der öffentliche Schlüssel für alle Welt sichtbar veröffentlicht wird, werden weitere Schlüssel mithilfe eines komplexen kryptografischen Algorithmus erstellt, um sie mit einem zugehörigen privaten Schlüssel zu koppeln, indem zufällige numerische Kombinationen unterschiedlicher Länge generiert werden, sodass sie nicht durch einen Brute-Force-Angriff ausgenutzt werden können. Im Gegensatz zum öffentlich zugänglichen Schlüssel ist der private Schlüssel ein geheimer Schlüssel, der nur seinem Besitzer bekannt ist. Private Schlüssel werden mit denselben Algorithmen generiert, die auch öffentliche Schlüssel erstellen, um starke Schlüsselpaare zu erzeugen, die mathematisch miteinander verbunden sind.

Die häufigsten kryptografischen Algorithmen, die zur Schlüsselgenerierung verwendet werden, sind:

- Rivest-Shamir-Adleman (RSA)

- Elliptische-Kurven-Kryptografie (ECC)

- Digitaler Signaturalgorithmus (DSA)

Diese Algorithmen verwenden verschiedene Berechnungsmethoden, um zufällige numerische Kombinationen unterschiedlicher Länge zu generieren. Die Schlüsselgröße oder Bitlänge hilft dabei, die Schutzstärke zu bestimmen. Normungsorganisationen wie das CA/Browser Forum definieren grundlegende Anforderungen für unterstützte Schlüsselgrößen. Zu den gängigen Verwendungszwecken von 2048-Bit-RSA-Schlüsseln gehören beispielsweise SSL-Zertifikate, digitale Signaturen, Code Signing Certificates und andere digitale Zertifikate. Diese Schlüssellänge bietet eine ausreichende kryptografische Stärke, um Hacker davon abzuhalten, den Algorithmus zu knacken.

Warum nicht zwei geheime Schlüssel anstelle eines öffentlichen und eines privaten Schlüssels verwenden? Auch wenn es zunächst unlogisch erscheinen mag, ist die Verwendung eines Schlüsselpaars, das aus zwei privaten Schlüsseln zum Verschlüsseln und Entschlüsseln sensibler Informationen besteht, ein Prozess, der als symmetrischer Schlüsselalgorithmus bezeichnet wird, nicht sicherer als asymmetrische Verschlüsselung. Darüber hinaus erfordert die Verwendung symmetrischer Schlüsselalgorithmen, dass beide Kommunikationspartner Zugriff auf die geheimen Schlüssel haben, was das Risiko erhöht, da nun beide das Geheimnis bewahren müssen. Schließlich lassen sich diese Algorithmen nicht einfach skalieren, da es nahezu unmöglich ist, die große Anzahl an Verbindungen zu koordinieren, die für den privaten Austausch aller Kombinationen privater Schlüssel erforderlich sind.

Die Vorteile von PKI

Kryptografische Schlüssel bieten einen Validierungsmechanismus, der Identitäten und Daten vor unbefugtem Zugriff oder unbefugter Nutzung schützt. Sie sind ein wesentlicher Bestandteil eines Cybersicherheitsprogramms für Unternehmen, um Websites, E-Commerce-Transaktionen, Dokumente, E-Mails, Server und andere Vermögenswerte vor Angriffen von Cyberkriminellen zu schützen.

PKI bietet skalierbare Daten- und digitale Identitätssicherheit, die Milliarden von Nachrichten schützen kann, die täglich von Organisationen über ihre eigenen Netzwerke und über das Internet ausgetauscht werden. Diese Skalierbarkeit wird dadurch ermöglicht, dass öffentliche Schlüssel weit verbreitet und offen verteilt werden können, ohne dass böswillige Akteure den privaten Schlüssel entdecken können, der zum Entschlüsseln der Nachricht erforderlich ist. Darüber hinaus hat sich PKI zu einem noch vielseitigeren System entwickelt, das Interoperabilität, hohe Verfügbarkeit und Governance bietet.

Im Kern ermöglicht PKI Vertraulichkeit, indem es zwei kommunizierenden Parteien ermöglicht, sensible Daten privat zu senden und zu empfangen. Die organisatorischen Vorteile sind umfangreich und messbar und bieten sichere Kommunikation, die:

- Kunden schützt.

- Das geistige Eigentum des Unternehmens schützt.

- Compliance-Programme stärkt.

- Datenschutzverletzungen verhindert.

- Eine wachsende Anzahl von Mitarbeitern unterstützt, die remote und verteilt arbeiten.

- Sichern einer zunehmenden Anzahl von Cloud-Anwendungen und Geräten des Internets der Dinge (IoT).

Im Wesentlichen ist es der beste Schutz für die digitalen Identitäten Ihrer Mitarbeiter, Geräte und Daten und ermöglicht es Einzelpersonen, Organisationen und sogar Geräten, Vertrauen in die digitale Welt aufzubauen.

Allgemeine PKI-Anwendungen

Es gibt viele Anwendungen der PKI-Technologie, darunter Webserversicherheit, digitale Signaturen und Dokumentensignaturen sowie digitale Identitäten.

Webserversicherheit

Die Kryptografie mit öffentlichen Schlüsseln ist die Grundlage für die Protokolle Secure Sockets Layer (SSL) und Transport Layer Security (TLS), die die Basis für sichere HTTPS-Webbrowser-Verbindungen bilden. SSL/TLS-Zertifikate verschlüsseln die Internetkommunikation und gewährleisten eine vertrauenswürdige Client-Server-Verbindung. Ohne sie könnten Cyberkriminelle das Internet oder andere IP-Netzwerke über eine Vielzahl von Angriffsvektoren ausnutzen, um Nachrichten abzufangen und auf deren Inhalte zuzugreifen.

Digitale Signaturen und Dokumentensignierung

Schlüsselpaare werden nicht nur zur Verschlüsselung von Nachrichten verwendet, sondern können auch für digitale Signaturen und Dokumentensignierungen eingesetzt werden. PKI verwendet den privaten Schlüssel des Absenders, um dessen digitale Identität zu überprüfen. Durch diese kryptografische Überprüfung wird die Signatur mathematisch an die Originalnachricht gebunden, um sicherzustellen, dass sie nicht verändert wurde.

Code Signing

Code Signing ermöglicht es Anwendungsentwicklern, eine zusätzliche Sicherheitsebene hinzuzufügen, indem sie Anwendungen, Treiber und Softwareprogramme digital signieren, sodass Endbenutzer überprüfen können, ob der erhaltene Code von Dritten verändert oder manipuliert wurde. Um zu überprüfen, ob der Code sicher und vertrauenswürdig ist, stellen diese digitalen Zertifikate die Integrität von Containern, dem darin ausgeführten Code und den Produktionsanwendungen, die sie verwenden, sicher.

E-Mail-Zertifikate

S/MIME-Zertifikate validieren E-Mail-Absender und verschlüsseln E-Mail-Inhalte, um vor immer ausgefeilteren Social-Engineering- und Spear-Phishing-Angriffen zu schützen. Durch die Ver- und Entschlüsselung von E-Mail-Nachrichten und -Anhängen sowie die Überprüfung der Identität stellen S/MIME-E-Mail-Zertifikate sicher, dass E-Mails authentisch und unverändert sind.

SSH-Schlüssel

SSH-Schlüssel sind eine Form von X.509-Zertifikaten, die sichere Zugangsdaten für das Secure Shell (SSH)-Protokoll bereitstellen. Das SSH-Protokoll wird häufig für die Kommunikation in Cloud-Diensten, Netzwerkumgebungen, Dateiübertragungs- und Konfigurationsverwaltungstools verwendet.

SSH-Schlüssel authentifizieren die Identität und schützen diese Dienste vor unbeabsichtigter Nutzung oder böswilligen Angriffen. SSH-Schlüssel verbessern nicht nur die Sicherheit, sondern ermöglichen auch die Automatisierung verbundener Prozesse, Single Sign-on (SSO) sowie die Identitäts- und Zugriffsverwaltung in dem Umfang, den Unternehmen heute benötigen.

Digitale Identitäten

Die Authentifizierung digitaler Identitäten ist ein entscheidendes Element einer Zero-Trust-Strategie zur Authentifizierung von Personen, Daten oder Anwendungen. Die Sicherung von Identitäten mit X.509-Zertifikaten ist wichtiger denn je, da Daten und Anwendungen über traditionelle Netzwerke hinaus auf mobile Geräte, öffentliche Clouds, private Clouds und IoT-Geräte ausgeweitet werden. Digitale Identitätszertifikate, die auf diesem Standard basieren, ermöglichen es Unternehmen, die Sicherheit zu verbessern, indem sie Passwörter ersetzen, die Angreifer immer geschickter stehlen können.

Vertrauensbildung: Die Rolle von Zertifizierungsstellen in PKI

Eine wichtige Komponente bei der Bereitstellung von X.509-Zertifikaten ist eine vertrauenswürdige Zertifizierungsstelle (CA) oder ein Agent, der Zertifikate ausstellt und die öffentlichen Schlüssel veröffentlicht, die mit den privaten Schlüsseln von Personen verknüpft sind. Ohne diese vertrauenswürdige Zertifizierungsstelle wäre es für Absender unmöglich zu wissen, ob sie tatsächlich den richtigen öffentlichen Schlüssel verwenden, der mit dem privaten Schlüssel des Empfängers verknüpft ist, und nicht den Schlüssel, der mit einem böswilligen Akteur verknüpft ist, der beabsichtigt, sensible Informationen abzufangen und für kriminelle Zwecke zu verwenden.

Vertrauenswürdige Drittanbieter wie Sectigo fungieren als Zertifizierungsstellen, aber viele Unternehmen und Technologieanbieter entscheiden sich auch dafür, als eigene interne Zertifizierungsstelle zu fungieren. Sie können sich auch für die Verwendung selbstsignierter Zertifikate entscheiden.

Unabhängig vom Bereitstellungsansatz muss die Zertifizierungsstelle vertrauenswürdig sein, um:

- die Identität aller Absender, für die sie öffentliche Schlüssel veröffentlichen, zu überprüfen und zu bestätigen.

- sicherstellen, dass diese öffentlichen Schlüssel tatsächlich mit den privaten Schlüsseln der Absender verknüpft sind.

- die Informationssicherheitsstufen innerhalb ihrer eigenen Organisation schützen, um sich vor böswilligen Angriffen zu schützen.

Der Wert der PKI-Automatisierung und der Zertifikatsverwaltung

Die Verwaltung von Zertifikaten mag für einen IT- oder Webadministrator als einfache, alltägliche Aufgabe erscheinen, aber die Sicherstellung der individuellen Gültigkeit von Zertifikaten ist zeitaufwendig und kostspielig. Selbst die minimale manuelle Ausstellung eines SSL-Zertifikats für einen einzelnen Webserver und eine einzelne Domain-Instanz umfasst mehrere Schritte. Diese Aufgabe kann leicht mehrere Stunden in Anspruch nehmen, wobei sich die Arbeitskosten auf über 50 US-Dollar pro Webserver belaufen.

Multiplizieren Sie diesen Aufwand nun mit Tausenden oder Millionen von PKI-Zertifikaten für alle vernetzten Geräte und Benutzeridentitäten in einem globalen Unternehmen. Fügen Sie schließlich den Arbeitsaufwand hinzu, der für die Verwaltung des Lebenszyklus von Zertifikaten erforderlich ist, um Prozesse für die Ermittlung, Installation, Überwachung und Erneuerung zu integrieren.

Das Ergebnis einer manuellen Verwaltung von Zertifikaten ist eine kostspielige, zeitaufwändige und technisch anspruchsvolle Herausforderung für vielbeschäftigte IT-Teams. Noch entscheidender ist, dass ein manueller Ansatz Unternehmen plötzlichen Ausfällen oder dem Ausfall kritischer Geschäftssysteme sowie Sicherheitsverletzungen und Angriffen durch Cyberkriminelle aussetzen kann.

Die Automatisierung des End-to-End-Prozesses der Ausstellung, Konfiguration und Bereitstellung von Zertifikaten bietet eine klare Rendite für CIOs und CSOs, die Risiken reduzieren, gesetzliche Compliance-Anforderungen erfüllen, Betriebskosten kontrollieren und Dienstleistungen schneller auf den Markt bringen möchten.

Die heutigen PKI-Lösungen bieten Funktionen, die die Verwaltung und das Lebenszyklus-Zertifikatsmanagement verbessern, und zwar durch:

- Automatisierung: Erledigung einzelner Aufgaben bei gleichzeitiger Minimierung manueller Prozesse.

- Koordination: Nutzung der Automatisierung zur Verwaltung eines breiten Aufgabenportfolios.

- Skalierbarkeit: Verwaltung von Zertifikaten, die in die Hunderte, Tausende oder sogar Millionen gehen.

- Krypto-Agilität: Sehr schnelle Aktualisierung der kryptografischen Stärke und Widerruf und Ersetzen gefährdeter Zertifikate durch quantencomputer-sichere Zertifikate als Reaktion auf neue oder sich ändernde Bedrohungen.

- Transparenz: Anzeige des Zertifikatsstatus mit einer einzigen Übersicht über alle Anwendungsfälle hinweg.

Sparen Sie Zeit und behalten Sie die Kontrolle mit der PKI-Automatisierung von Sectigo

Angesichts der unterschiedlichen Systeme, Anwendungen und Geräte, die digitale Zertifikate verwenden, verwalten IT-Teams oft verschiedene Automatisierungsdienste von vielen verschiedenen Anbietern. Der Betrieb mehrerer Automatisierungsplattformen bedeutet, dass sie oft nicht so effizient sind, wie sie sein könnten.

Sectigo bietet Lösungen zur Zertifikatsautomatisierung, die es Unternehmen ermöglichen, agil und effizient zu sein und gleichzeitig die Kontrolle über alle Zertifikate in ihrer Umgebung zu behalten. Sectigo unterstützt die automatisierte Installation, Sperrung und Erneuerung von SSL/TLS- und Nicht-SSL-Zertifikaten über branchenführende Protokolle, APIs und Drittanbieter-Integrationen.

Ein einziges Dashboard für die Zertifikatsverwaltung, das die Erkennung, Bereitstellung und das Lebenszyklusmanagement für alle Anwendungsfälle und Anbieterplattformen automatisiert, kann die Effizienz liefern, die die Automatisierung verspricht. Darüber hinaus werden Sie mit Sectigo nie auf eine Begrenzung der Anzahl der Zertifikate stoßen, wie es bei Open-Source-Alternativen der Fall sein könnte. Die Automatisierungslösungen von Sectigo ermöglichen es Ihrem Sicherheitsteam, kryptografische Sicherheitsrichtlinien einfach durchzusetzen, die Kommunikation zu schützen, Datenverluste durch unbefugten Zugriff zu verhindern und Systeme, Anwendungen und Geräte im gesamten Unternehmen zukunftssicher zu machen.

Erfahren Sie mehr darüber, wie automatisiertes digitales Identitätsmanagement ein grundlegendes Element in der Zero-Trust-Sicherheitsarchitektur ist, und erkunden Sie Sectigos Lösung für die Verwaltung von Zertifikaten für Unternehmen.

Und da die Arbeit von zu Hause aus zum Standard wird, müssen Unternehmen die Identität jedes Benutzers, Geräts und jeder Anwendung sichern. Laden Sie unser E-Book herunter, um zu erfahren, welche vier Maßnahmen die IT ergreifen kann, um die Geschäftskontinuität durch Automatisierung des Identitätsmanagements sicherzustellen.