Che cos'è EST (Enrollment Over Secure Transport)?

Il protocollo Enrollment over Secure Transport (EST) è un protocollo per l'emissione automatica di certificati x.509 per i client dell'infrastruttura a chiave pubblica (PKI), come server web, dispositivi endpoint e identità utente, e per qualsiasi altro luogo in cui vengono utilizzati certificati PKI, nonché i certificati associati da un'autorità di certificazione (CA) attendibile. Il protocollo EST è definito nella RFC 7030 e standardizza un processo di scambio di richieste e risposte autenticate con la CA, rendendo più sicuro, veloce e facile per i team IT distribuire certificati su sistemi e dispositivi rispetto alla comunicazione manuale delle informazioni richieste.

EST è noto per la sua facilità d'uso e le sue caratteristiche di sicurezza, tra cui l'uso di HTTPS per il trasporto sicuro e Transport Layer Security (TLS) per la sicurezza di client e server. Supporta anche algoritmi crittografici aggiuntivi come Elliptic Curve Cryptography (ECC) ed Elliptic Curve Digital Signature Algorithm (ECDSA), a differenza di altri protocolli di gestione dei certificati ampiamente utilizzati come Simple Certificate Enrollment Protocol (SCEP), sponsorizzato da Cisco e sviluppato negli anni '90. Di conseguenza, l'EST è stato proposto come sostituto dell'SCEP dal gruppo di lavoro Internet Engineering Task Force (IETF).

Perché utilizzare l'Enrollment Over Secure Transport?

Sebbene non esista una soluzione di autenticazione e crittografia più efficace e facile da usare rispetto all'identità digitale fornita dalla PKI, la gestione manuale dei certificati PKI presenta molte potenziali insidie. Le organizzazioni hanno bisogno di uno standard di automazione della gestione dei certificati come l'EST per garantire che i certificati siano configurati e distribuiti correttamente su larga scala senza l'intervento umano.

I team IT molto impegnati non possono permettersi di distribuire e gestire manualmente i certificati, poiché ciò è rischioso, richiede tempo ed è altamente soggetto a errori. Sia che un'organizzazione distribuisca un singolo certificato SSL per un server web o gestisca milioni di certificati su tutti gli endpoint di rete, i dispositivi mobili e le identità utente in un'organizzazione, il processo di provisioning dall'emissione alla configurazione e quindi alla distribuzione può richiedere fino a diverse ore per certificato.

Inoltre, la gestione manuale dei certificati espone le aziende al rischio che i certificati vengano dimenticati fino alla scadenza, con conseguente interruzione improvvisa dei sistemi aziendali critici e l'esposizione ad attacchi dannosi.

Il livello di automazione consentito da EST non solo aiuta a ridurre i rischi, ma permette agli amministratori IT di guadagnare tempo prezioso nelle loro giornate impegnative.

EST vs SCEP per la registrazione dei certificati

Simile a EST, SCEP è anch'esso un protocollo di gestione dei certificati che aiuta gli amministratori IT a rilasciarli automaticamente. SCEP ha acquisito una notevole importanza presso le aziende come componente essenziale della sicurezza aziendale. Sia EST che SCEP sono protocolli soddisfacenti per la registrazione automatica dei certificati e forniscono processi di registrazione simili.

Tuttavia, il gruppo di lavoro IETF ha stabilito che EST sostituirà SCEP. Essendo un protocollo più recente, EST offre una soluzione di gestione dei certificati facile da usare e funzionalità aggiornate che offrono diversi vantaggi chiave per gli attuali ambienti PKI aziendali, tra cui:

- Trasporto sicuro: è intrinsecamente sicuro poiché tutte le richieste e le risposte del client e del server vengono comunicate tramite TLS senza la necessità di autenticare i messaggi codificandoli con un identificatore segreto condiviso come fa SCEP o con una password di verifica come fa il protocollo Automated Certificate Management Environment (ACME).

- Richiedenti designati del certificato: con EST, la richiesta di firma del certificato (CSR) può essere associata a un richiedente specifico di fiducia che viene autenticato con TLS. Utilizzando SCEP, la CSR viene autenticata utilizzando un segreto condiviso tra il client e la CA, introducendo rischi per la sicurezza se il segreto condiviso viene perso o esposto.

- Agilità crittografica e supporto algoritmico: supporta gli algoritmi ECC ed ECDSA, cosa che SCEP non fa perché i metodi PKCS 7 che utilizza per la protezione dei dati dipendono solo dall'algoritmo di crittografia RSA. Inoltre, questa indipendenza dall'algoritmo consente a EST un livello di agilità crittografica che stabilisce un supporto intrinseco per i futuri algoritmi crittografici.

- Rinnovo automatico dei certificati: EST è stato sviluppato per supportare la reiscrizione automatica. Sebbene una bozza presentata di recente per aggiornare SCEP introduca i messaggi di rinnovo, in precedenza non supportava la reiscrizione. Di conseguenza, le numerose implementazioni SCEP esistenti richiedono ai team IT di apportare aggiornamenti significativi ai loro sistemi di amministrazione per supportare il rinnovo automatico dei certificati.

- Generazione di chiavi lato server: la generazione di chiavi lato server è necessaria per gli ambienti PKI (RPKI) delle risorse o per i dispositivi vincolati che non hanno la capacità di generare una chiave privata casuale. SCEP supporta solo la generazione di chiavi private sul client, mentre EST consente al server di generare la chiave privata.

- Periodi di transizione per il rollover incrementale della radice di attendibilità: in caso di rollover della CA o di necessità di modificare la radice di attendibilità, EST adotta il modello CMP (Certificate Management Protocol) per il rollover del certificato CA, anche se non utilizza la sintassi o il protocollo dei messaggi CMP. EST offre il modello per aggiornare la radice di attendibilità utilizzando tre certificati in un periodo di transizione. Il periodo di transizione consente il rollover incrementale alla nuova CA principale su tutti i certificati, mantenendo le comunicazioni tra i client e il server EST. D'altro canto, SCEP richiede che il rollover della CA su tutti i certificati avvenga in una sola volta in una data definita, il che mette a rischio i sistemi aziendali critici in caso di problemi con il rollover.

- Revoca dei certificati: non esiste un meccanismo per recuperare lo stato di revoca di un certificato. Questo non è molto importante, poiché la mancanza di funzioni di recupero dell'elenco di revoche dei certificati (CRL) non è un impedimento. Al contrario, il protocollo OCSP (Online Certificate Status Protocol) e l'OCSP stapling offrono funzionalità di revoca complete e dovrebbero essere utilizzati per questa funzione. Il protocollo SCEP offre un messaggio di recupero CRL in modo che gli endpoint possano ricevere lo stato di revoca di un certificato specifico, ma questo ha un valore limitato poiché i CRL sono stati recentemente deprecati da Firefox a favore dell'OCSP.

Come funziona il protocollo EST?

Il servizio di registrazione EST standardizza l'interoperabilità e lo scambio sicuro di informazioni tra un client e una CA necessaria per l'emissione di un certificato. Viene comunemente applicato alla registrazione di numerosi casi d'uso di certificati, tra cui server web, DevOps, dispositivi endpoint, dispositivi IoT, identità utente, servizi di posta elettronica e qualsiasi altro luogo in cui vengono utilizzati certificati PKI.

In un'architettura PKI, il servizio EST si trova tra un client e la CA e svolge diverse funzioni tradizionalmente assegnate al ruolo di Registration Authority (RA). Il suo compito è quello di fornire la convalida se i client EST devono ricevere o meno il certificato che hanno richiesto. In caso affermativo, passa la richiesta alla CA e restituisce il certificato risultante al client. Il client comunica con un server EST, che ascolta le richieste su un percorso URL standard. I clienti devono solo conoscere l'indirizzo IP del server per effettuare le richieste.

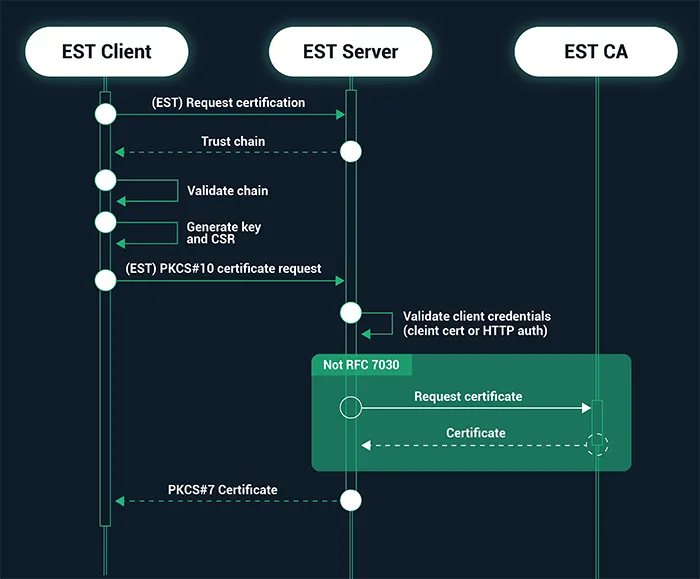

Il processo di registrazione EST è stato sviluppato per facilitare l'emissione automatica di certificati da parte di una CA attendibile. L'interazione generale tra client e server procede come segue:

- Il client avvia una sessione HTTP protetta da TLS con un server EST e convalida il certificato offerto dal server.

- Il client richiede e verifica la catena di fiducia dal server, inclusi eventuali certificati intermedi che si trovano tra la radice e l'EST CA, e memorizza il certificato radice.

- Il client genera una chiave e una CSR e quindi una richiesta di certificato PKCS#10 e la invia al server.

- Il server EST richiede e riceve il certificato emesso dalla CA e quindi restituisce il certificato firmato al client in formato PKCS#7 per la memorizzazione sul dispositivo client.

Inoltre, un client EST può rinnovare o reimpostare il proprio certificato client esistente inviando una richiesta di nuova registrazione a un server EST. Tramite EST è possibile trasportare ulteriori richieste opzionali per supportare altre operazioni relative ai certificati, come il passaggio di attributi CSR che possono essere richiesti dalla CA e la generazione di coppie di chiavi lato server.

Le funzioni di richiesta standardizzate che un client può effettuare e il percorso URI corrispondente includono:

- Distribuzione dei certificati CA (/cacerts)

- Registrazione dei client (/simpleenroll)

- Nuova registrazione dei client (/simplereenroll)

- Gestione completa dei certificati tramite CMS (CMC) (/fullcmc)

- Generazione delle chiavi lato server (/serverkeygen)

- Attributi CSR (/csrattrs)

Supporto Sectigo

Sectigo riconosce la complessità e la portata delle esigenze delle aziende in materia di certificati. Le aziende si affidano ai certificati PKI per autenticare e crittografare qualsiasi cosa, dai server web sia nel cloud che in sede, ai dispositivi in rete, ai dispositivi mobili, alle identità degli utenti, ai sistemi di posta elettronica, agli apparecchi di rete, ai dispositivi IoT, agli ambienti DevOps, alle firme digitali e altro ancora. Sectigo offre certificati SSL, Code Signing, S/MIME e altri certificati X.509 che supportano EST, nonché un sistema automatizzato di gestione del ciclo di vita dei certificati end-to-end che consente alle aziende di gestire i certificati su larga scala attraverso un unico pannello di controllo.

La configurazione di un servizio EST Sectigo è un'operazione semplice, che viene eseguita seguendo questi passaggi:

- Come prerequisito, Sectigo fornisce un'istanza EST e fornisce l'URL e le credenziali di autenticazione per l'applicazione di configurazione EST.

- È necessario accedere all'applicazione di configurazione in un browser per avviare il processo di configurazione.

- Creare uno o più adattatori per collegare il servizio EST al sistema di emissione dei certificati Sectigo.

- Creare quindi uno o più modelli che mappano una richiesta in entrata a un adattatore, consentendo di controllare quale client può richiedere quel particolare tipo di certificato.

Una volta completati questi passaggi, si è pronti per testare ed eseguire la registrazione o la ri-registrazione del certificato tramite il servizio EST Sectigo.

Per una guida completa alla configurazione EST utilizzando Sectigo Certificate Manager, compreso come creare adattatori e modelli, vai alla Knowledge Base di Sectigo e fai riferimento alle Guide all'amministrazione di Sectigo Certificate Manager.

Per i dettagli sui valori dei parametri da specificare nel profilo di configurazione, contatta il tuo account manager Sectigo.