¿Qué es el PKI? Guía completa sobre infraestructura de clave pública

La infraestructura de clave pública (PKI) es un marco de ciberseguridad que permite comunicaciones seguras y autenticación mediante certificados digitales y cifrado asimétrico. Garantiza confidencialidad, integridad y confianza al validar identidades digitales y proteger conexiones. Sus aplicaciones abarcan la protección de sitios web, correos electrónicos y dispositivos IoT, así como la automatización de certificados.

Las organizaciones dependen de las soluciones PKI para autenticar y cifrar la información que fluye a través de servidores web, identidades digitales, dispositivos conectados y aplicaciones. Establecer comunicaciones seguras es primordial para garantizar la continuidad del negocio y la gestión proactiva de riesgos, ya que las organizaciones dependen cada vez más de Internet para los sistemas críticos de negocio.

La PKI es un componente esencial de una arquitectura Zero Trust, tal y como la describe el Instituto Nacional de Estándares y Tecnología (NIST), donde la confianza nunca se otorga de forma implícita y debe evaluarse continuamente.

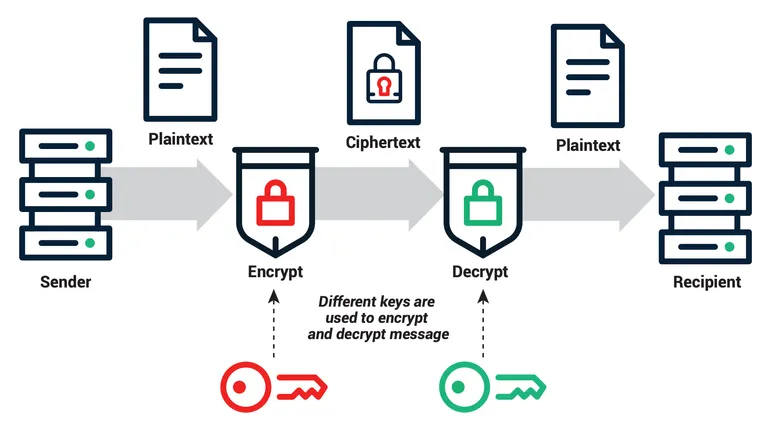

La criptografía de clave pública es la tecnología central que permite la PKI a través de dos claves separadas pero relacionadas para el cifrado y descifrado. El par de claves resultante, una clave pública utilizada para cifrar un mensaje y una clave privada asociada para descifrarlo, también se conoce como criptografía asimétrica. El par de claves utiliza algoritmos criptográficos para garantizar que las comunicaciones cifradas solo puedan ser descifradas por el destinatario previsto, el poseedor de la clave secreta.

Cómo los certificados basados en PKI proporcionan una identidad digital segura

El estándar Internacional de Telecomunicaciones (ITU) X.509 define el formato de los certificados basados en PKI. Discretos y omnipresentes, los usuarios se encuentran con certificados digitales todos los días cuando utilizan sitios web, aplicaciones móviles, documentos en línea y dispositivos conectados. En general, el término certificado digital describe todos los certificados X.509. Es una lista que incluye certificados SSL/TLS, certificados de firma de correo electrónico, certificados de firma de código y certificados de firma de documentos.

A menudo denominado «credencial en línea», un certificado digital:

- Valida la identidad del propietario.

- Proporciona la clave pública cifrada del propietario.

- Es emitido por una autoridad de certificación (CA) de confianza que verifica su autenticidad.

Como se ha comentado anteriormente, las claves públicas se crean utilizando un complejo algoritmo asimétrico para emparejarlas con una clave privada asociada. En la criptografía de clave pública, se utiliza una clave de cifrado (que podría ser la clave pública o privada) para cifrar un mensaje de texto sin formato y convertirlo en un formato codificado conocido como texto cifrado. A continuación, la otra clave se utiliza como clave de descifrado para descifrar el texto cifrado, de modo que el destinatario pueda leer el mensaje original. Todo esto ocurre automáticamente y es invisible para el usuario.

Como la clave pública se publica para que todo el mundo la vea, se crean más utilizando un complejo algoritmo criptográfico para emparejarlas con una clave privada asociada mediante la generación de combinaciones numéricas aleatorias de longitud variable para que no puedan ser explotadas mediante un ataque de fuerza bruta. A diferencia de la clave de acceso público, la clave privada es una clave secreta que solo conoce su propietario. Las claves privadas se generan utilizando los mismos algoritmos que crean las claves públicas para crear pares de claves fuertes que se unen matemáticamente.

Los algoritmos criptográficos más comunes utilizados para generar claves son:

- Rivest-Shamir-Adleman (RSA)

- Criptografía de curva elíptica (ECC)

- Algoritmo de firma digital (DSA)

Estos algoritmos utilizan varios métodos de cálculo para generar combinaciones numéricas aleatorias de diferentes longitudes. El tamaño de la clave o la longitud de bits ayuda a determinar la fuerza de la protección. Las organizaciones de normalización como el CA/Browser Forum definen los requisitos básicos para los tamaños de clave admitidos. Por ejemplo, los usos comunes de las claves RSA de 2048 bits incluyen certificados SSL, firmas digitales, certificados de firma de código y otros certificados digitales. Esta longitud de clave ofrece suficiente fuerza criptográfica para evitar que los hackers descifren el algoritmo.

¿Por qué no utilizar dos claves secretas en lugar de una clave pública y una clave privada? Aunque pueda parecer contradictorio, utilizar un par de claves formado por dos claves privadas para cifrar y descifrar información confidencial, un proceso llamado algoritmo de clave simétrica, no es más seguro que el cifrado asimétrico. Además, el uso de algoritmos de clave simétrica requiere que ambas partes de la comunicación tengan acceso a las claves secretas, lo que aumenta el riesgo, ya que ahora ambas deben mantener el secreto. Por último, este tipo de algoritmos no pueden escalar fácilmente, ya que es casi imposible coordinar el gran número de conexiones necesarias para compartir de forma privada todas las combinaciones de claves privadas.

Las ventajas de la PKI

Las claves criptográficas proporcionan un mecanismo de validación que protege las identidades y los datos del acceso o uso no autorizado. Son una parte esencial de un programa de ciberseguridad empresarial para proteger sitios web, transacciones de comercio electrónico, documentos, correos electrónicos, servidores y otros activos contra los ataques de los ciberdelincuentes.

La PKI proporciona seguridad escalable de datos e identidad digital que puede proteger miles de millones de mensajes intercambiados diariamente por organizaciones a través de sus propias redes y a través de Internet. Lo que permite esta escalabilidad es que las claves públicas pueden distribuirse de forma amplia y abierta sin que los actores malintencionados puedan descubrir la clave privada necesaria para descifrar el mensaje. Además, la PKI ha evolucionado para ser aún más versátil, ofreciendo interoperabilidad, alto tiempo de actividad y gobernanza.

En esencia, la PKI permite la confidencialidad al permitir que dos partes que se comunican envíen y reciban datos confidenciales de forma privada. Los beneficios organizativos son amplios y medibles, ya que ofrecen comunicaciones seguras que:

- Protegen a los clientes.

- Salvaguardan la propiedad intelectual de la empresa.

- Fortalecen los programas de cumplimiento.

- Evitan las violaciones de datos.

- Apoyan a una creciente fuerza laboral remota y distribuida.

- Proteger un número cada vez mayor de aplicaciones en la nube y dispositivos del Internet de las cosas (IoT).

En esencia, es la mejor protección para las identidades digitales de su personal, dispositivos y datos, lo que permite a las personas, organizaciones e incluso dispositivos establecer confianza en el mundo digital.

Aplicaciones comunes de PKI

La tecnología PKI tiene muchas aplicaciones, como la seguridad de servidores web, las firmas digitales y la firma de documentos, y las identidades digitales.

Seguridad de servidores web

La criptografía de clave pública es la base de los protocolos de capa de sockets seguros (SSL) y seguridad de la capa de transporte (TLS), que son la base de las conexiones seguras de navegador web HTTPS. Los certificados SSL/TLS cifran las comunicaciones por Internet y garantizan una conexión cliente-servidor de confianza. Sin ellos, los ciberdelincuentes podrían explotar Internet u otras redes IP utilizando diversos vectores de ataque para interceptar mensajes y acceder a su contenido.

Firmas digitales y firma de documentos

Además de utilizarse para cifrar mensajes, los pares de claves pueden utilizarse para firmas digitales y firma de documentos. PKI utiliza la clave privada del remitente para verificar su identidad digital. Esta verificación criptográfica vincula matemáticamente la firma al mensaje original para garantizar que no ha sido alterado.

Firma de código

La firma de código permite a los desarrolladores de aplicaciones añadir una capa de seguridad mediante la firma digital de aplicaciones, controladores y programas de software, de modo que los usuarios finales puedan verificar que un tercero no ha alterado o comprometido el código que reciben. Para verificar que el código es seguro y fiable, estos certificados digitales garantizan la integridad de los contenedores, el código que ejecutan y las aplicaciones de producción que los utilizan.

Certificados de correo electrónico

Los certificados S/MIME validan a los remitentes de correo electrónico y cifran el contenido de los correos electrónicos para protegerlos contra ataques de ingeniería social y de spear-phishing cada vez más sofisticados. Al cifrar/descifrar mensajes de correo electrónico y archivos adjuntos y al verificar la identidad, los certificados de correo electrónico S/MIME garantizan a los usuarios que los correos electrónicos son auténticos y no han sido modificados.

Claves SSH

Las claves SSH son una forma de certificado X.509 que proporciona una credencial de acceso seguro utilizada en el protocolo Secure Shell (SSH). El protocolo SSH se utiliza ampliamente para la comunicación en servicios en la nube, entornos de red, herramientas de transferencia de archivos y herramientas de gestión de la configuración.

Las claves SSH autentican la identidad y protegen esos servicios del uso no intencionado o de ataques maliciosos. Las claves SSH no solo mejoran la seguridad, sino que también permiten la automatización de los procesos conectados, el inicio de sesión único (SSO) y la gestión de identidades y accesos a la escala que requieren las organizaciones actuales.

Identidades digitales

La autenticación de la identidad digital es un elemento crítico de una estrategia de Confianza Cero para autenticar personas, datos o aplicaciones. Asegurar las identidades con certificados digitales X.509 es más importante que nunca a medida que los datos y las aplicaciones se expanden más allá de las redes tradicionales a los dispositivos móviles, las nubes públicas, las nubes privadas y los dispositivos IoT. Los certificados de identidad digital basados en este estándar permiten a las organizaciones mejorar la seguridad al reemplazar las contraseñas, que los atacantes se han vuelto cada vez más hábiles para robar.

Establecer confianza: el papel de las autoridades de certificación en la PKI

Un componente crítico de la implementación de certificados X.509 es una autoridad de certificación (CA) o agente de confianza para emitir certificados y publicar las claves públicas asociadas a las claves privadas de las personas. Sin esta CA de confianza, sería imposible para los remitentes saber si están utilizando la clave pública correcta asociada a la clave privada del destinatario, y no la clave asociada a un actor malintencionado que intenta interceptar información confidencial y utilizarla con fines nefastos.

Las organizaciones de terceros de confianza, como Sectigo, actúan como autoridades de certificación, pero muchas empresas y proveedores de tecnología también optan por actuar como su propia CA interna. También pueden decidir utilizar certificados autofirmados.

Independientemente del enfoque de implementación, se debe confiar en la CA para:

- Comprobar y garantizar la identidad de todos los remitentes cuyas claves públicas se publican.

- Asegurarse de que esas claves públicas están realmente asociadas a las claves privadas de los remitentes.

- Proteger los niveles de seguridad de la información dentro de su propia organización para protegerse contra ataques maliciosos.

El valor de la automatización de la PKI y la gestión de certificados

La gestión de certificados puede percibirse como una tarea sencilla y cotidiana para un administrador de TI o web, pero garantizar que los certificados sean válidos individualmente requiere mucho tiempo y es costoso. Por ejemplo, incluso una emisión manual mínima de certificados SSL con un único servidor web e instancia de dominio implica varios pasos. La tarea puede llevar fácilmente un par de horas, con costes de mano de obra que suman más de 50 dólares por servidor web.

Ahora, multiplique ese esfuerzo por los miles o millones de certificados PKI en todos los dispositivos en red e identidades de usuario de una organización global. Por último, añada la mano de obra necesaria para llevar a cabo la gestión de certificados durante su ciclo de vida, con el fin de incorporar procesos de detección, instalación, supervisión y renovación.

El resultado de la gestión manual de certificados es un desafío costoso, lento y técnicamente exigente para los ocupados equipos de TI. Más importante aún, un enfoque manual puede exponer a las organizaciones a repentinas interrupciones o fallos de sistemas empresariales críticos, así como a violaciones y ataques de ciberdelincuentes.

La automatización del proceso integral de emisión, configuración e implementación de certificados ofrece un claro retorno de la inversión (ROI) para los directores de sistemas de información y los directores de seguridad que buscan reducir el riesgo, cumplir con los requisitos de cumplimiento normativo, controlar los costes operativos y lanzar servicios al mercado más rápidamente.

Las soluciones actuales de PKI proporcionan una funcionalidad que mejora la administración y la gestión del ciclo de vida de los certificados a través de:

- Automatización: Realización de tareas individuales minimizando los procesos manuales.

- Coordinación: Uso de la automatización para gestionar una amplia cartera de tareas.

- Escalabilidad: Gestión de certificados que suman cientos, miles o incluso millones.

- Agilidad criptográfica: Actualización de la seguridad criptográfica y revocación y sustitución de certificados en riesgo por certificados cuánticamente seguros con gran rapidez en respuesta a amenazas nuevas o cambiantes.

- Visibilidad: Visualización del estado de los certificados en un único panel para todos los casos de uso.

Ahorre tiempo y mantenga el control con la automatización PKI de Sectigo

Dada la disparidad de sistemas, aplicaciones y dispositivos que utilizan certificados digitales, los equipos de TI suelen gestionar distintos servicios de automatización de muchos proveedores diferentes. El uso de múltiples plataformas de automatización hace que a menudo no sean tan eficientes como podrían ser.

Sectigo ofrece soluciones de automatización de certificados que permiten a las empresas ser ágiles y eficientes, a la vez que mantienen el control de todos los certificados de su entorno. Sectigo admite la instalación, revocación y renovación automatizadas de certificados SSL/TLS y no SSL a través de protocolos líderes en la industria, API e integraciones de terceros.

Un único panel de gestión de certificados que automatiza la detección, la implementación y la gestión del ciclo de vida en todos los casos de uso y plataformas de proveedores puede ofrecer la eficiencia que promete la automatización. Además, con Sectigo, nunca se encontrará con un límite de volumen de certificados, como podría ocurrir con las alternativas de código abierto. Las soluciones de automatización de Sectigo permiten a su equipo de seguridad aplicar fácilmente la política de seguridad criptográfica; proteger las comunicaciones; evitar la pérdida de datos por accesos no autorizados; y preparar para el futuro los sistemas, aplicaciones y dispositivos de toda la empresa.

Obtenga más información sobre cómo la gestión automatizada de la identidad digital es un elemento fundamental en la arquitectura de seguridad Zero Trust, y explore la solución de gestión de certificados de Sectigo para empresas.

Y a medida que el trabajo desde casa se convierte en la norma, las empresas deben proteger la identidad de cada usuario, dispositivo y aplicación. Descargue nuestro libro electrónico para conocer las cuatro acciones que el departamento de TI puede llevar a cabo para garantizar la continuidad del negocio mediante la automatización de la gestión de identidades.