Choose a reputable CA

95% + of incidents are self reported

Built and maintain crt.sh, the de facto standard for tracking and reporting SSL leaf certificates

Los clientes de Entrust deben actuar con celeridad

Si usted tiene certificados de Entrust, es necesario actuar de inmediato. Cualquier sitio web que utilice un certificado público de Entrust emitido después del 31 de octubre de 2024 será tratado como sitio no seguro en Google Chrome, y es probable que otros navegadores destacados sigan su ejemplo. Las empresas deben buscar una nueva autoridad de certificación antes de la fecha límite para evitar que sus sitios web sean marcados como no fiables. Para evitarlo, siga estos pasos:

Descubrir y auditar

Identifique y catalogue todos los certificados activos, centrándose en los emitidos por Entrust que puedan verse afectados. Archive la visibilidad completa y pase a la gestión automatizada.

Revocar y remplazar

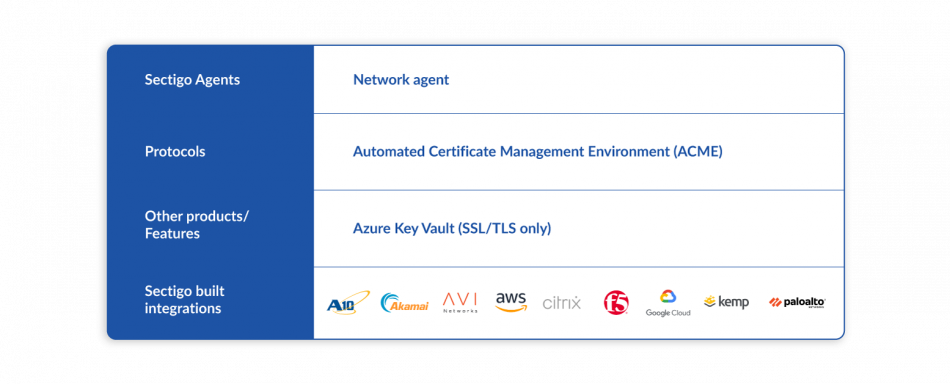

Aproveche los más de 20 años de liderazgo de Sectigo en CA y su inquebrantable cumplimiento de las normas del CA/Browser Forum, ETSI y todos los requisitos importantes del programa Root. Remplaza y revoque de forma rápida y precisa los certificados en riesgo a gran escala con la automatización de ACME.

Supervisar y gestionar

Adopte medidas proactivas en la gestión de sus certificados, incluyendo auditorías periódicas, comprobaciones de cumplimiento y manteniéndose informado sobre los avances del sector.

CLM automation jumpstart

30% off public SSL subscription & free certificate automation

If you decide to migrate your CLM to Sectigo we will offer you 30% off the total subscription cost for the first year, and will also include the following automation features for free, as well as full migration and automation services.

Claim 50% SSL certificates + free automation when you migrate over to Sectigo!

Don’t just take our word for it

Check out what the industry is saying about our CLM: