Was ist EST (Enrollment Over Secure Transport)?

Das Enrollment over Secure Transport-Protokoll (EST) ist ein Protokoll zur Automatisierung der Ausstellung von x.509-Zertifikaten für Public-Key-Infrastruktur-Clients (PKI) wie Webserver, Endpunktgeräte und Benutzeridentitäten sowie für jeden anderen Ort, an dem PKI-Zertifikate verwendet werden, sowie für die zugehörigen Zertifikate einer vertrauenswürdigen Zertifizierungsstelle (CA). Das EST-Protokoll ist in RFC 7030 definiert und standardisiert einen authentifizierten Anfrage- und Antwortaustauschprozess mit der Zertifizierungsstelle, wodurch die Bereitstellung von Zertifikaten auf Systemen und Geräten für IT-Teams sicherer, schneller und einfacher wird als die manuelle Übermittlung der erforderlichen Informationen.

EST ist für seine Benutzerfreundlichkeit und seine Sicherheitsfunktionen bekannt, darunter die Verwendung von HTTPS für den sicheren Transport und Transport Layer Security (TLS) für die Sicherheit von Clients und Servern. Im Gegensatz zu anderen weit verbreiteten Zertifikatsverwaltungsprotokollen wie dem Simple Certificate Enrollment Protocol (SCEP), das von Cisco gesponsert und in den 1990er Jahren entwickelt wurde, unterstützt es auch zusätzliche kryptografische Algorithmen wie die Elliptische-Kurven-Kryptografie (ECC) und den Elliptische-Kurven-Digital-Signatur-Algorithmus (ECDSA). Daher wurde EST von der Arbeitsgruppe der Internet Engineering Task Force (IETF) als Ersatz für SCEP vorgeschlagen.

Warum Enrollment Over Secure Transport verwenden?

Es gibt zwar keine stärkere und benutzerfreundlichere Authentifizierungs- und Verschlüsselungslösung als die digitale Identität, die von PKI bereitgestellt wird, aber die manuelle Verwaltung von PKI-Zertifikaten birgt viele potenzielle Fallstricke. Organisationen benötigen einen Standard für die Automatisierung der Zertifikatsverwaltung wie EST, um sicherzustellen, dass Zertifikate ohne menschliches Eingreifen korrekt konfiguriert und in großem Umfang bereitgestellt werden.

Vielbeschäftigte IT-Teams können es sich kaum leisten, Zertifikate manuell bereitzustellen und zu verwalten, da dies riskant, zeitaufwendig und äußerst fehleranfällig ist. Unabhängig davon, ob eine Organisation ein einzelnes SSL-Zertifikat für einen Webserver bereitstellt oder Millionen von Zertifikaten für alle vernetzten Endpunkte, Mobilgeräte und Benutzeridentitäten in einer Organisation verwaltet, kann der Bereitstellungsprozess von der Ausstellung über die Konfiguration bis hin zur Bereitstellung bis zu mehreren Stunden pro Zertifikat dauern.

Darüber hinaus birgt die manuelle Verwaltung von Zertifikaten für Unternehmen das erhebliche Risiko, dass Zertifikate bis nach ihrem Ablauf vergessen werden, was zu einem plötzlichen Ausfall kritischer Geschäftssysteme und böswilligen Angriffen führen kann.

Der durch EST ermöglichte Automatisierungsgrad trägt nicht nur zur Risikominderung bei, sondern ermöglicht es IT-Administratoren auch, in ihrem hektischen Alltag wertvolle Zeit zurückzugewinnen.

EST vs. SCEP für die Zertifikatsregistrierung

Ähnlich wie EST ist auch SCEP ein Protokoll zur Zertifikatsverwaltung, das IT-Administratoren bei der automatischen Ausstellung von Zertifikaten unterstützt. SCEP hat sich als wichtiger Bestandteil der Unternehmenssicherheit bei Unternehmen durchgesetzt. Sowohl EST als auch SCEP sind zufriedenstellende Protokolle für die automatisierte Zertifikatsregistrierung und bieten ähnliche Registrierungsprozesse.

Die IETF-Arbeitsgruppe hat jedoch EST als Ersatz für SCEP festgelegt. Als neueres Protokoll bietet EST eine benutzerfreundliche Zertifikatsverwaltungslösung und aktualisierte Funktionen, die mehrere entscheidende Vorteile für die heutigen PKI-Umgebungen in Unternehmen bieten, darunter:

- Sicherer Transport: Es ist von Natur aus sicher, da alle Client- und Serveranfragen und -antworten über TLS kommuniziert werden, ohne dass eine Authentifizierung der Nachrichten durch Verschlüsselung mit einem gemeinsamen geheimen Identifikator wie bei SCEP oder durch ein Challenge-Passwort wie beim Automated Certificate Management Environment-Protokoll (ACME) erforderlich ist.

- Designierte Zertifikatsanforderer: Mit EST kann die Zertifikatsignierungsanforderung (CSR) einem bestimmten vertrauenswürdigen Anforderer zugeordnet werden, der mit TLS authentifiziert wird. Bei Verwendung von SCEP wird die CSR mithilfe eines gemeinsamen Schlüssels zwischen dem Client und der Zertifizierungsstelle authentifiziert, was zu Sicherheitsrisiken führt, wenn der gemeinsame Schlüssel verloren geht oder offengelegt wird.

- Krypto-Agilität und Algorithmusunterstützung: Es unterstützt die ECC- und ECDSA-Algorithmen, was SCEP nicht tut, da die PKCS 7-Methoden, die es für den Datenschutz verwendet, nur vom RSA-Verschlüsselungsalgorithmus abhängen. Darüber hinaus ermöglicht diese Algorithmusunabhängigkeit EST ein Maß an Krypto-Agilität, das eine inhärente Unterstützung für zukünftige kryptografische Algorithmen schafft.

- Automatisierte Zertifikatserneuerung: EST wurde zur Unterstützung der automatischen Neuregistrierung entwickelt. Obwohl ein kürzlich vorgelegter Entwurf zur Aktualisierung von SCEP Erneuerungsnachrichten einführt, wurde die Neuregistrierung bisher nicht unterstützt. Daher müssen IT-Teams bei vielen bestehenden SCEP-Implementierungen erhebliche Aktualisierungen an ihren Verwaltungssystemen vornehmen, um die automatisierte Zertifikatserneuerung zu unterstützen.

- Serverseitige Schlüsselgenerierung: Die serverseitige Schlüsselgenerierung ist für RPKI-Umgebungen (Resource PKI) oder eingeschränkte Geräte erforderlich, die nicht in der Lage sind, einen zufälligen privaten Schlüssel zu generieren. SCEP unterstützt nur die Generierung des privaten Schlüssels auf dem Client, während EST es dem Server ermöglicht, den privaten Schlüssel zu generieren.

- Übergangszeiträume für den inkrementellen Rollover der Vertrauensbasis: Bei einem CA-Rollover oder einer erforderlichen Änderung der Vertrauensbasis übernimmt EST das CMP-Modell (Certificate Management Protocol) für den CA-Zertifikats-Rollover, verwendet jedoch nicht die CMP-Nachrichtensyntax oder das CMP-Protokoll. EST bietet das Modell zur Aktualisierung der Vertrauensbasis durch Verwendung von drei Zertifikaten in einem Übergangszeitraum. Die Übergangsphase ermöglicht einen schrittweisen Wechsel zur neuen Stammzertifizierungsstelle für alle Zertifikate, während die Kommunikation zwischen Clients und dem EST-Server aufrechterhalten wird. SCEP hingegen erfordert einen sofortigen Wechsel der Zertifizierungsstelle für alle Zertifikate zu einem festgelegten Zeitpunkt, wodurch kritische Geschäftssysteme bei Problemen mit dem Wechsel einem Ausfallrisiko ausgesetzt sind.

- Zertifikatssperrung: Es gibt keinen Mechanismus zum Abrufen des Sperrstatus eines Zertifikats. Dies ist jedoch nicht wirklich von Bedeutung, da das Fehlen von Funktionen zum Abrufen der Zertifikatsperrliste (Certificate Revocation List, CRL) kein Hindernis darstellt. Stattdessen bieten das Online Certificate Status Protocol (OCSP) und OCSP Stapling vollständige Sperrfunktionen und sollten für diese Funktion verwendet werden. SCEP bietet zwar eine CRL-Abrufnachricht, sodass Endpunkte den Sperrstatus eines bestimmten Zertifikats erhalten können, dies ist jedoch nur von begrenztem Wert, da CRLs kürzlich von Firefox zugunsten von OCSP abgelehnt wurden.

Wie funktioniert das EST-Protokoll?

Der EST-Registrierungsdienst standardisiert die Interoperabilität und den sicheren Informationsaustausch zwischen einem Client und einer Zertifizierungsstelle, die für die Ausstellung eines Zertifikats erforderlich sind. Er wird häufig für die Registrierung zahlreicher Zertifikatsanwendungsfälle verwendet, darunter Webserver, DevOps, Endpunktgeräte, IoT-Geräte, Benutzeridentitäten, E-Mail-Dienste und alle anderen Orte, an denen PKI-Zertifikate verwendet werden.

In einer PKI-Architektur befindet sich der EST-Dienst zwischen einem Client und der Zertifizierungsstelle und führt mehrere Funktionen aus, die traditionell der Rolle der Registrierungsstelle (RA) zugewiesen sind. Seine Aufgabe besteht darin, zu validieren, ob EST-Clients das von ihnen angeforderte Zertifikat erhalten sollen oder nicht. Wenn ja, leitet er die Anfrage an die Zertifizierungsstelle weiter und sendet das resultierende Zertifikat an den Client zurück. Der Client kommuniziert mit einem EST-Server, der auf Anfragen auf einem Standard-URL-Pfad wartet. Um Anfragen zu stellen, müssen Clients lediglich die IP-Adresse des Servers kennen.

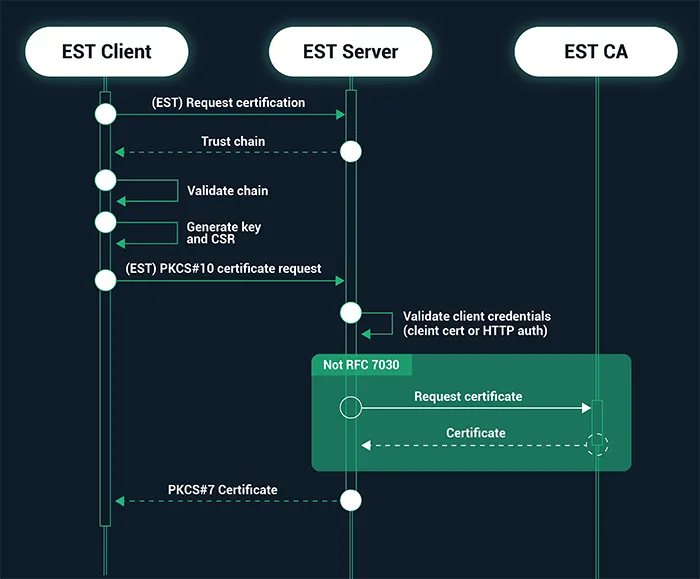

Der EST-Registrierungsprozess wurde so entwickelt, dass er die Einrichtung einer automatischen Zertifikatsausstellung von einer vertrauenswürdigen Zertifizierungsstelle erleichtert. Die allgemeine Client-/Server-Interaktion läuft wie folgt ab:

- Der Client initiiert eine TLS-gesicherte HTTP-Sitzung mit einem EST-Server und validiert das vom Server angebotene Zertifikat.

- Der Client fordert die Vertrauenskette vom Server an und überprüft sie, einschließlich aller Zwischenzertifikate, die zwischen dem Stammzertifikat und der EST-Zertifizierungsstelle liegen, und speichert das Stammzertifikat.

- Der Client generiert einen Schlüssel und eine CSR und dann eine PKCS#10-Zertifikatsanforderung und sendet sie an den Server.

- Der EST-Server fordert das von der Zertifizierungsstelle ausgestellte Zertifikat an und empfängt es und sendet dann das signierte Zertifikat im PKCS#7-Format zur Speicherung auf dem Clientgerät an den Client zurück.

Darüber hinaus kann ein EST-Client sein bestehendes Client-Zertifikat erneuern oder neu verschlüsseln, indem er eine erneute Registrierungsanfrage an einen EST-Server sendet. Und zusätzliche optionale Anfragen können über EST transportiert werden, um andere Zertifikatsvorgänge zu unterstützen, wie z. B. die Weitergabe von CSR-Attributen, die von der Zertifizierungsstelle gewünscht werden, und die serverseitige Schlüsselpaar-Generierung.

Zu den standardisierten Anforderungsfunktionen, die ein Client ausführen kann, und dem entsprechenden URI-Pfad gehören:

- Verteilung von CA-Zertifikaten (/cacerts)

- Registrierung von Clients (/simpleenroll)

- Erneute Registrierung von Clients (/simplereenroll)

- Vollständige Zertifikatsverwaltung über CMS (CMC) (/fullcmc)

- Generierung von Server-Side-Schlüsseln (/serverkeygen)

- CSR-Attribute (/csrattrs)

Sectigo-Unterstützung

Sectigo ist sich der Komplexität und des Umfangs des Zertifikatsbedarfs von Unternehmen bewusst. Unternehmen verlassen sich auf PKI-Zertifikate, um alles zu authentifizieren und zu verschlüsseln, von Webservern sowohl in der Cloud als auch vor Ort bis hin zu vernetzten Geräten, mobilen Geräten, Benutzeridentitäten, E-Mail-Systemen, Netzwerkgeräten, IoT-Geräten, DevOps-Umgebungen, digitalen Signaturen und mehr. Sectigo bietet SSL-, Code Signing-, S/MIME- und andere X.509-Zertifikate, die EST unterstützen, sowie ein automatisiertes End-to-End-Zertifikatslebenszyklus-Managementsystem, das es Unternehmen ermöglicht, Zertifikate in großem Umfang über eine einzige Oberfläche zu verwalten.

Die Konfiguration eines Sectigo EST-Dienstes ist eine einfache Aufgabe und wird in folgenden Schritten durchgeführt:

- Sectigo stellt Ihnen eine EST-Instanz zur Verfügung und gibt Ihnen die URL und die Anmeldeinformationen für die EST-Konfigurationsanwendung.

- Sie melden sich in einem Browser bei der Konfigurationsanwendung an, um den Konfigurationsprozess zu starten.

- Sie erstellen einen oder mehrere Adapter, um den EST-Dienst mit dem Sectigo-Zertifikatsausgabesystem zu verbinden.

- Anschließend erstellen Sie eine oder mehrere Vorlagen, die eine eingehende Anfrage einem Adapter zuordnen, sodass Sie steuern können, welcher Client diesen bestimmten Zertifikatstyp anfordern kann.

Nach Abschluss dieser Schritte können Sie Ihre Zertifikatsregistrierung oder -erneuerung über Ihren Sectigo EST-Dienst testen und durchführen.

Eine vollständige Anleitung zur EST-Konfiguration mit Sectigo Certificate Manager, einschließlich der Erstellung von Adaptern und Vorlagen, finden Sie in der Sectigo-Wissensdatenbank in den Sectigo Certificate Manager-Administrationshandbüchern.

Weitere Informationen zu den Parametern, die im Konfigurationsprofil angegeben werden müssen, erhalten Sie von Ihrem Sectigo-Kundenbetreuer.